В отличие от плохого танцора, хорошему сисадмину мешают только кукушкины яйца. Их откладывают в его компьютер злобные хакеры, чтобы из них вылупились программы, делающие своего папу-кукушку суперпользователем.

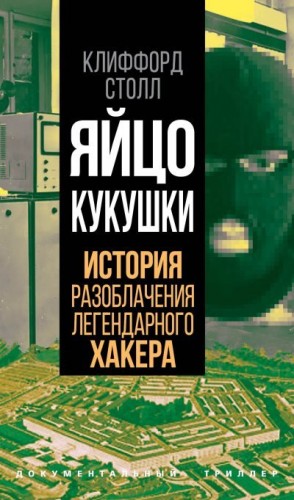

Сисадмин Клиффорд Столл случайно обнаружил, что кто-то посторонний входил в систему, используя данные уволившегося полгода назад сотрудника. Началась охота на хакеров, которая закончилась задержанием в 1987 году жителей ФРГ — легендарного хакера Маркуса Гесса и трех его подельников Ганса Хьюбнера, Дирк-Отто Бжезинского и Карла Коха, которые успешно атаковали 400 компьютеров Министерства обороны США и его подрядчиков и продавали добытые секреты КГБ.

Автор подробно и честно рассказал о том, как смог разоблачить советских кибершпионов. В отличие от посвященных этой же проблеме американских фильмов, изрядно нашпигованных техническими ляпами, этот документальный детектив без ошибок описывает работу охотников за хакерами.

Посоны! Это чума! Это даже пожалуй лучшее из того, что я прочитала за последние сколько-то там лет!

Какие ассоциации у вас вызывают слова "шпионский роман"? Герой в смокинге, который умеет всё на свете: соблазнить женщину, убить врага одним пальцем, обезвредить бомбу, спасти страну от разглашения Самой Главной Военной Тайны? Погони, преследования, много пота, как минимум пара выпущенных пуль? Так вот, всего этого в книге нет. Но зато это самый пренастоящий шпионский роман с приключениями и разоблачениями! Главный герой умеет в астрономию, и ещё в компьютеры, а ещё печь печеньки (рецепт приведён в тексте!). Но адреналина в книге просто через край. Герой преследует хакера, одного из первых хакеров в мире, через всю Америку, а следы ведут в Германию... Не надо бить меня тапками за спойлеры, вся эта история и так хорошо описана в Википедии (откуда мы и узнали о книге). Несмотря на это, мы с мужем выдирали друг у друга книгу из рук чтобы прочитать её. Потому что это про нас, про компьютерных увальней, мы тоже умеем в захватывающие детективы! Ю-ху!

Короче, это реальная история, как в 1986 году на одном из компьютеров в Беркли обнаружились следы нежелательного посетителя. Ничего серьёзного в сети не хранилось, но и правила нарушать нехорошо. Клиффорд Столл, учёный-астроном и при этом сисадмин, решил разобраться, кто же этот шутник. Оказалось, что через дырку в почтовой программе Unix'а некто мог получить рутовые права и невозбранно лазить куда угодно. Хакер использовал компьютер в Беркли как один из узлов для проникновения в армейскую сеть. Клиффорд попытался привлечь внимание властей, но достаточно безуспешно - про компьютерную безопасность на заре интернета ещё как-то не думали, и ничего плохого в том, что кто-то попытался войти на чужой компьютер, вроде нет. Перезвоните, когда злоумышленник украдёт пару миллионов или украдёт человека. Но Клиффорд не сдался и начал наблюдать за действиями хакера, вести подробный дневник (научный подход), пытаться отслеживать, откуда тот пришёл, предупреждать тех, к кому он попытался вломиться. В итоге оказалось, что это первый серьёзный прецедент хорошо документированной хакерской атаки, за которую дали срок реальному человеку, работавшему на КГБ. После этого на проблему безопасности стали обращать куда больше внимания.

Книга действительно захватывает. Если вы каким-то образом причастны к юниксам, безопасности или программированию - оторваться будет невозможно. Герои сидят за компьютером и ничего не происходит при этом сквозь сети следят за хакером с другого континента: что он делает, как он использует не технические ошибки, а человеческий фактор. При этом в книге нет сложных терминов или непонятных конструкций - читается легко, да плюс ещё автор вложил всю силу своего юмора. В некоторых местах очень смешно. Юмор программистов всегда умиляет.

Удивительно, как долго раскачивались бюрократы: несмотря на то что хакер искал военную информацию, никто не хотел сделать и шагу. А агентство компьютерной безопасности, несмотря на своё название, совершенно не собиралось обезопасить компьютеры: они только собирают информацию о слабых местах, а дыры в системах остаются открытыми.

Посоны! Это чума! Это даже пожалуй лучшее из того, что я прочитала за последние сколько-то там лет!

Какие ассоциации у вас вызывают слова "шпионский роман"? Герой в смокинге, который умеет всё на свете: соблазнить женщину, убить врага одним пальцем, обезвредить бомбу, спасти страну от разглашения Самой Главной Военной Тайны? Погони, преследования, много пота, как минимум пара выпущенных пуль? Так вот, всего этого в книге нет. Но зато это самый пренастоящий шпионский роман с приключениями и разоблачениями! Главный герой умеет в астрономию, и ещё в компьютеры, а ещё печь печеньки (рецепт приведён в тексте!). Но адреналина в книге просто через край. Герой преследует хакера, одного из первых хакеров в мире, через всю Америку, а следы ведут в Германию... Не надо бить меня тапками за спойлеры, вся эта история и так хорошо описана в Википедии (откуда мы и узнали о книге). Несмотря на это, мы с мужем выдирали друг у друга книгу из рук чтобы прочитать её. Потому что это про нас, про компьютерных увальней, мы тоже умеем в захватывающие детективы! Ю-ху!

Короче, это реальная история, как в 1986 году на одном из компьютеров в Беркли обнаружились следы нежелательного посетителя. Ничего серьёзного в сети не хранилось, но и правила нарушать нехорошо. Клиффорд Столл, учёный-астроном и при этом сисадмин, решил разобраться, кто же этот шутник. Оказалось, что через дырку в почтовой программе Unix'а некто мог получить рутовые права и невозбранно лазить куда угодно. Хакер использовал компьютер в Беркли как один из узлов для проникновения в армейскую сеть. Клиффорд попытался привлечь внимание властей, но достаточно безуспешно - про компьютерную безопасность на заре интернета ещё как-то не думали, и ничего плохого в том, что кто-то попытался войти на чужой компьютер, вроде нет. Перезвоните, когда злоумышленник украдёт пару миллионов или украдёт человека. Но Клиффорд не сдался и начал наблюдать за действиями хакера, вести подробный дневник (научный подход), пытаться отслеживать, откуда тот пришёл, предупреждать тех, к кому он попытался вломиться. В итоге оказалось, что это первый серьёзный прецедент хорошо документированной хакерской атаки, за которую дали срок реальному человеку, работавшему на КГБ. После этого на проблему безопасности стали обращать куда больше внимания.

Книга действительно захватывает. Если вы каким-то образом причастны к юниксам, безопасности или программированию - оторваться будет невозможно. Герои сидят за компьютером и ничего не происходит при этом сквозь сети следят за хакером с другого континента: что он делает, как он использует не технические ошибки, а человеческий фактор. При этом в книге нет сложных терминов или непонятных конструкций - читается легко, да плюс ещё автор вложил всю силу своего юмора. В некоторых местах очень смешно. Юмор программистов всегда умиляет.

Удивительно, как долго раскачивались бюрократы: несмотря на то что хакер искал военную информацию, никто не хотел сделать и шагу. А агентство компьютерной безопасности, несмотря на своё название, совершенно не собиралось обезопасить компьютеры: они только собирают информацию о слабых местах, а дыры в системах остаются открытыми.

What word describes someone who breaks into computers? Old style software wizards are proud to be called hackers, and resent the scofflaws who have appropriated the word. On the networks, wizards refer to these hoodlums of our electronic age as “crackers” or “cyberpunks.” In the Netherlands, there’s the term “computervredebreuk”—literally, computer peace disturbance. Me? The idea of a vandal breaking into my computer makes me think of words like “varmint,” “reprobate,” and “swine.”

“Now I’ve put my foot in it,” I thought. “Not only am I talking to the CIA, but I’m inviting them up to Berkeley. What’ll I tell my radical friends?”

“What would the CIA use computers for? Can you overthrow foreign governments with software?”

In her younger and more vulnerable years, she taught eleventh-grade English.

Two eggs, 1 cup brown sugar, 1/2 cup regular sugar, 2 sticks softened butter. Fold in 2 1/4 cups flour, 1/2 teaspoon salt, 1 teaspoon baking soda, and a couple tablespoons of vanilla. For an extra chocolate jag, mix in 3 tablespoons of cocoa. Oh, don’t forget 2 cups of chocolate chips. Bake at 375 degrees for 10 minutes.